| Меню сайта |

| Категории раздела | ||||||||||||||||||

|

| Статистика |

| Разное |

|

| Главная » Статьи » Фото cyber |

Хакеры протестировали взломанную Windows 7 Ultimate

| Просмотров: 1223 | Комментарии: 15 | |

| Всего комментариев: 15 | 1 2 » |

|

Какие компьютеры были выбраны для теста взломанной Windows 7?

Взломанная Windows 7 Ultimate проходила тест на компьютерах следующих компаний производителей: Acer, Alienware, Asus, Compaq, Benq, Dell, Fujitsu,, Hasee, Haier, HCL, HP, Jooyon, LG, Lenovo, MSI, Medion, NEC, Quanmax, Nokia, Sony, Samsung, Toshiba, Tongfang, Trigem и Viliv. Последствия успешного тестирования взломанной Windows 7 Возможно, кто-то решиться поместить взломанное программное обеспечение в машины и продать пакет. Безусловно, большинство тех кто продает компьютеры с OEM лицензиями не пойдут таким путем. Они захотят остаться в хороших отношениях с Microsoft, и конечно опасаются судебных процессов, или уголовных расследований от местных или федеральных властей. Однако, это, возможно, не остановит других компьютерных торговых посредников. Если они имеют взломанную Windows 7, и покупают компьютеры с OEM, они могут установить ОС и продать пакет за меньшую цену чем, с исходной OEM.

Обнуляем забытый парoль администратора в Windоws 2000/XP ...

В этoй статье я хочу вам рассказать о том, как можно очень просто получить полный доступ ккомпьютеру с установленной Windows XP или Windows 2000, даже если вы забыли (не знаете) пароль главного администратора. Первое, что нужно сделать, так это загрузится с обычной загрузочной дискеты или зайти в систему, как самый обычный пользователь, если это возможно. Затем нужно в каталоге WIDOWS (каталог, где установлен windows может быть и другой ) зайти в папку SYSTEM32 и найти файл LOGON.SCR и СMD.EXE. Теперь делаем резервную копию файла LOGON.SCR (на всякий случай), а файл СMD.EXE переименовываем в LOGON.SCR. Всё. Теперь перезагружаемся и ждём, пока не появится окно для ввода логина и пароля. Сейчас начинается самое главное, ничего не трогаем и ожидаем минут 15. По замыслу Microsoft должен запустится хранитель экрана, но мы то его заменили на файл СMD.EXE. Если всё сделали правильно, то откроется окно командной строки. В открывшемся окне набираем EXPLORER. И о чудо мы входим в систему на уровне самой виндовс с полными правами администратора. Ну, а дальше всё как по маслу, делаем всё что только хотим и меняем пароль администратору, выходим из системы и входим уже с новым паролем. Всё.  Кто там говорил про безопасность?  Естественно, если не хотите быть замеченными, то все файлы возвращаем в их первоначальное состояние. Естественно, если не хотите быть замеченными, то все файлы возвращаем в их первоначальное состояние.

Start > Programs > Accessories > Command Prompt

PING используется для проверки TCP/IP связи с другим хостом и дает информацию о времени, потребовавшемуся тестирующему пакету данных, чтобы достигнуть хоста и вернуться обратно. Основное применение следующее: C:>ping Pinging 160.82.52.11 with 32 bytes of data: Reply from 160.82.52.11: bytes=32 time=10ms TTL=252 Reply from 160.82.52.11: bytes=32 time<10ms TTL=252 Reply from 160.82.52.11: bytes=32 time<10ms TTL=252 Reply from 160.82.52.11: bytes=32 timeping -f -n 1 -l 1 148.32.43.23 Pinging 148.32.43.23 with 1 bytes of data: Reply from 148.32.43.23: bytes=1 time<10ms TTL=128 пингует хост один раз одним байтом данных. Нужно заметить, что PING работает, посылая ICMP эхо-пакеты. Некоторые маршрутизаторы могут отфильтровывать их, что означает, что PING работать не будет.

Защита беспроводных сетей от взлома

Сергей Пахомов Кратко о средствах безопасности беспроводных сетей Протокол WEP Протокол WAP Фильтрация MAC-адресов Режим скрытого идентификатора сети SSID Взлом беспроводной сети с протоколом WEP Взлом беспроводной сети с протоколом WPA Выводы и рекомендации В последние несколько лет во всем мире широкое распространение получили беспроводные сети (WLAN). И если раньше речь шла преимущественно об использовании беспроводных сетей в офисах и хот-спотах, то теперь они широко применяются и в домашних условиях, и для развертывания мобильных офисов (действующих в период командировок). Специально для домашних пользователей и небольших офисов продаются точки беспроводного доступа и беспроводные маршрутизаторы класса SOHO, а для мобильных пользователей — карманные беспроводные маршрутизаторы. Однако, принимая решение о переходе к использованию беспроводной сети, не стоит забывать, что на нынешнем этапе своего развития они имеют одно уязвимое место — речь идет о безопасности беспроводных сетей. «Да сколько можно об одном и том же! Надоело уже. Хватит пугать нас всякими страшилками!» — возмутятся многие пользователи. Да, действительно, проблеме безопасности беспроводных сетей уделяется немало внимания и в Интернете, и в технической прессе. Да и сами протоколы беспроводной связи изначально наделены средствами обеспечения безопасности. Но так ли они надежны и можно ли на них полагаться? этой статье мы расскажем о том, как за несколько минут можно взломать «защищенную» беспроводную сеть и стать несанкционированным, но полноправным ее пользователем. Однако нам не хотелось бы, чтобы данная статья рассматривалась как пособие для начинающих хакеров. Скорее, наоборот — по материалам данной статьи можно будет сделать некоторые выводы о том, как повысить безопасность беспроводной сети и осложнить задачу злоумышленника. Кто не ломает сети, тот не знает, как их защищать. Поэтому мы начнем именно с того, что научимся взламывать беспроводные сети. Итак, поехали… Кратко о средствах безопасности беспроводных сетей юбая беспроводная сеть состоит как минимум из двух базовых компонентов: точки беспроводного доступа и клиента беспроводной сети (режим ad-hoc, при котором клиенты беспроводной сети общаются друг с другом напрямую, без участия точки доступа, мы рассматривать не будем). Стандартами беспроводных сетей 802.11a/b/g предусматриваются несколько механизмов обеспечения безопасности, к которым относятся различные механизмы аутентификации пользователей и реализация шифрования при передаче данных. Протокол WEP

Все современные беспроводные устройства (точки доступа, беспроводные адаптеры и маршрутизаторы) поддерживают протокол безопасности WEP (Wired Equivalent Privacy), который был изначально заложен в спецификацию беспроводных сетей IEEE 802.11. Данный протокол является своего рода аналогом проводной безопасности (во всяком случае его название переводится именно так), однако реально никакого эквивалентного проводным сетям уровня безопасности, он, конечно же, не обеспечивает.

Протокол WEP позволяет шифровать поток передаваемых данных на основе алгоритма RC4 с ключом размером 64 или 128 бит — эти ключи имеют так называемую статическую составляющую длиной от 40 до 104 бит и дополнительную динамическую составляющую размером 24 бита, называемую вектором инициализации (Initialization Vector, IV). На простейшем уровне процедура WEP-шифрования выглядит следующим образом. Первоначально передаваемые в пакете данные проверяются на целостность (алгоритм CRC-32), после чего контрольная сумма (integrity check value, ICV) добавляется в служебное поле заголовка пакета. Далее генерируется 24-битный вектор инициализации (IV), а к нему добавляется статический (40- или 104-битный) секретный ключ. Полученный таким образом 64- или 128-битный ключ и является исходным ключом для генерации псевдослучайного числа, которое используется для шифрования данных. Далее данные смешиваются (шифруются) с помощью логической операции XOR с псевдослучайной ключевой последовательностью, а вектор инициализации добавляется в служебное поле кадра. Вот, собственно, и всё. Протокол безопасности WEP предусматривает два способа аутентификации пользователей: Open System (открытая) и Shared Key (общая). При использовании открытой аутентификации, по сути, никакой аутентификации не выполняется, то есть любой пользователь может получить доступ в беспроводную сеть. Однако даже при открытой системе допускается применение WEP-шифрования данных. Протокол WAP Как будет показано ниже, протокол WEP имеет ряд серьезных недостатков и его легко можно взломать. Поэтому в 2003 году был представлен следующий стандарт безопасности — WPA (Wi-Fi Protected Access). Главной особенностью этого стандарта является технология динамической генерации ключей шифрования данных, построенная на базе протокола TKIP (Temporal Key Integrity Protocol), представляющего собой дальнейшее развитие алгоритма шифрования RC4. По протоколу TKIP сетевые устройства работают с 48-битным вектором инициализации (в отличие от 24-битного вектора WEP) и реализуют правила изменения последовательности его битов, что исключает повторное использование ключей. В протоколе TKIP предусмотрена генерация нового 128-битного ключа для каждого передаваемого пакета. Кроме того, контрольные криптографические суммы в WPA рассчитываются по новому методу, носящему название MIC (Message Integrity Code). В каждый кадр здесь помещается специальный восьмибайтный код целостности сообщения, проверка которого позволяет отражать атаки с применением подложных пакетов. В итоге получается, что каждый передаваемый по сети пакет данных имеет собственный уникальный ключ, а каждое устройство беспроводной сети наделяется динамически изменяемым ключом. Кроме того, протокол WPA поддерживает шифрование по стандарту AES (Advanced Encryption Standard), то есть по усовершенствованному стандарту шифрования, который отличается более стойким криптоалгоритмом по сравнению с протоколами WEP и TKIP.

При развертывании беспроводных сетей в домашних условиях или в небольших офисах обычно используется вариант протокола безопасности WPA на основе общих ключей — WPA-PSK (Pre Shared Key). В дальнейшем мы будем рассматривать только вариант WPA-PSK, не касаясь вариантов протокола WPA, ориентированных на корпоративные сети, где авторизация пользователей производится на отдельном RADIUS-сервере.

При применении WPA-PSK в настройках точки доступа и профилях беспроводного соединения клиентов указывается пароль длиной от 8 до 63 символов. Фильтрация MAC-адресов Фильтрация MAC-адресов, которая поддерживается всеми современными точками доступа и беспроводными маршрутизаторами, хотя и не является составной частью стандарта 802.11, однако, как считается, позволяет повысить уровень безопасности беспроводной сети. Для реализации данной функции в настройках точки доступа создается таблица MAC-адресов беспроводных адаптеров клиентов, авторизованных для работы в данной сети. Режим скрытого идентификатора сети SSID Еще одна мера предосторожности, которую часто используют в беспроводных сетях, — режим скрытого идентификатора сети. Каждой беспроводной сети назначается свой уникальный идентификатор (SSID), который представляет собой название сети. Когда пользователь пытается войти в сеть, драйвер беспроводного адаптера прежде всего сканирует эфир на предмет наличия в ней беспроводных сетей. При применении режима скрытого идентификатора (как правило, этот режим называется Hide SSID) сеть не отображается в списке доступных и подключиться к ней можно только в том случае, если, во-первых, точно известен ее SSID, а во-вторых, заранее создан профиль подключения к этой сети.

Взлом беспроводной сети с протоколом WEP

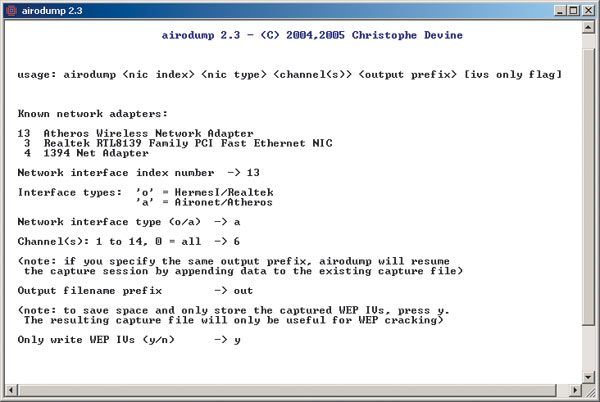

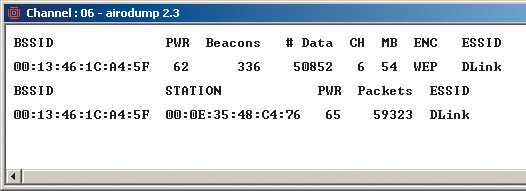

тобы у читателя не сложилось впечатление, что перечисленных средств защиты вполне достаточно, дабы не опасаться непрошеных гостей, поспешим его разочаровать. И начнем мы с инструкции по взлому беспроводных сетей стандарта 802.11b/g на базе протокола безопасности WEP. Собственно, утилит, специально разработанных для взлома таких сетей и доступных в Интернете, предостаточно. Правда, здесь есть одно но. Почти все они «заточены» под Linux-системы. Конечно, с точки зрения продвинутого пользователя, это не только не помеха, но даже наоборот. А вот обычных пользователей один только пример использования Linux-системы может негативно настроить по отношению к дальнейшему материалу. Ну а поскольку мы с самого начала ориентировались на обычных пользователей, решили ограничиться рассмотрением утилит, поддерживаемых системой Windows XP. Итак, для взлома сети нам, кроме ноутбука с беспроводным адаптером, потребуется утилита aircrack 2.4, которую можно найти в свободном доступе в Интернете. Данная утилита поставляется сразу в двух вариантах: под Linux и под Windows. Поэтому нас будут интересовать только те файлы, которые размещены в директории aircrack-2.4\win32. В этой директории имеются три небольшие утилиты (исполняемых файла): airodump.exe, aircrack.exe и airdecap.exe. Первая утилита предназначена для перехвата сетевых пакетов, вторая — для их анализа и получения пароля доступа, а третья — для расшифровки перехваченных сетевых файлов. Конечно же, не всё так просто, как может показаться. Дело в том, что все подобные программы «заточены» под конкретные модели чипов, на базе которых построены сетевые адаптеры. Таким образом, нет гарантии, что выбранный произвольно беспроводной адаптер окажется совместим с программой aircrack-2.4. Более того, даже при использовании совместимого адаптера (список совместимых адаптеров (точнее, чипов беспроводных адаптеров) можно найти в документации к программе) придется повозиться с драйверами, заменив стандартный драйвер от производителя сетевого адаптера на специализированный под конкретный чип. К примеру, в ходе тестирования мы выяснили, что стандартный беспроводной адаптер Intel PRO Wireless 2200BG, который является составной частью многих ноутбуков на базе технологии Intel Centrino, просто несовместим с данной программой при применении ОС Windows XP (правда, он поддерживается при использовании Linux-версии программы). В итоге мы остановили свой выбор на беспроводном PCMCIA-адаптере Gigabyte GN-WMAG на базе чипа Atheros. При этом данный адаптер устанавливался как Atheros Wireless Network Adapter с драйвером 3.0.1.12. Процедура взлома беспроводной сети довольно проста. Начинаем с запуска утилиты airodump.exe, которая представляет собой сетевой сниффер для перехвата пакетов. При запуске программы (рис. 1) откроется диалоговое окно, где потребуется указать беспроводной сетевой адаптер (Network interface index number), тип чипа сетевого адаптера (Network interface type (o/a)), номер канала беспроводной связи (Channel(s): 1 to 14, 0=all) (если номер канала неизвестен, то можно сканировать все каналы). Также задается имя выходного файла, в котором хранятся перехваченные пакеты (Output filename prefix), и указывается, требуется ли захватывать все пакеты целиком (cap-файлы) или только часть пакетов с векторами инициализации (ivs-файлы) (Only write WEP IVs (y/n)). При использовании WEP-шифрования для подбора секретного ключа вполне достаточно сформировать ivs-файл. По умолчанию ivs- или сap-файлы создаются в той же директории, что и сама программа airodump. | |

| 1-10 11-15 | |

| Вход на сайт |

| Поиск |

| ТВ, СМИ |

|

| Кино, мультфильмы |

|

Комментарий 1 | 18.11.2012

Спам

Блоги

Автор george27

08.11.2010 в 17:21

0

В прошлом уже сообщалось, что хакеры взломали Windows 7. Но теперь хакеры сделали шаг вперед и протестировали взломанную операционную систему Windows 7 Ultimate на широком спектре компьютеров от различных производителей компьютерной техники. Если быть точным, то число компьютеров использованных для тестирования взломанной Windows 7 Ultimate составило 28.

Это означает, что потребители или компании будут в состоянии установить Windows 7 и не волноваться об активации, поскольку механизм активации Windows 7 был взломан. Выходит, пользователи теперь могут просто загрузить Windows 7 Ultimate извлечь ISO, записать его на диск, и затем установить. Вводить ключ продукта, или активировать платформу ОС теперь не нужно.